Microsoft ha detallado sus últimos esfuerzos para protegerse contra varios tipos de fraude que pueden ocurrir a través de algo tan simple como escribir mal la URL de un sitio web.

La compañía anunció el lunes que agregaría protección contra errores tipográficos del sitio web a su servicio Microsoft Defender SmartScreen, para combatir amenazas web como «typosquatters». Estos tipos de delitos cibernéticos pueden incluir phishing, malware y otras estafas.

Si tiene un error tipográfico en el nombre del sitio web al que intenta ingresar, es posible que lo envíe a otra página que aloje «sitios de publicidad, enlaces de afiliados, productos falsos, resultados de motores de búsqueda falsos o, en algunos casos, redirección de usuarios». a dominios estacionados reservados para campañas de phishing de muy corta duración”, señaló Microsoft.

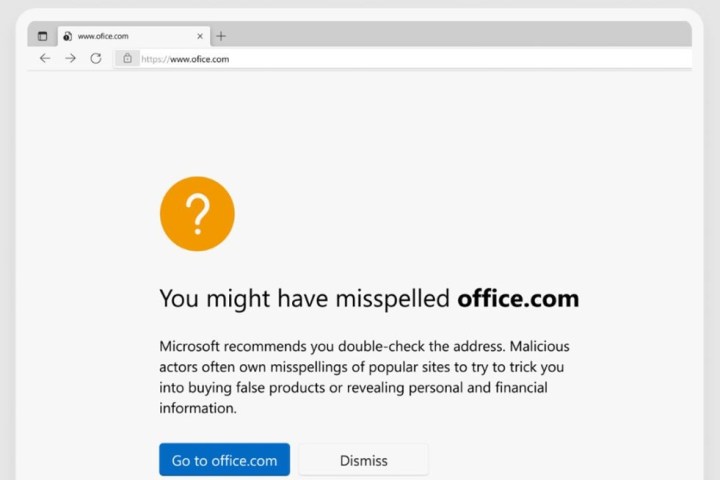

La nueva protección contra errores tipográficos del sitio web en el servicio SmartScreen de Microsoft Defender combate estas tácticas de error tipográfico al alertarlo a través de una página de advertencia cuando ha escrito mal una URL y ha sido dirigido a un sitio de error tipográfico. Se le pedirá que verifique la dirección del sitio que desea visitar antes de poder continuar, agregó la marca.

Microsoft ya se asoció con el equipo de indexación de Bing para identificar nuevos typosquatters y sus páginas web a medida que aparecen para mantener la Navegador Microsoft Edge actualizada dinámicamente.

Microsoft no siempre es conocido por sus medidas preventivas de ciberseguridad. Más comúnmente, la marca responde el día después de un exploit importante.

Un reciente vulnerabilidad de día ceroCVE-2022-41040 y CVE-2022-41082, que se descubrió en los servidores de correo de Microsoft Exchange a principios de octubre, no solo ya estaba expuesto a los malos actores, sino que también se confundió con otro exploit antes de que pudiera identificarse.

En ese momento, Microsoft dijo que estaba «trabajando en un cronograma acelerado» para abordar la vulnerabilidad de día cero y crear una solución. Sin embargo, con la explotación ya en estado salvaje, existen muchas oportunidades para que las empresas y las entidades gubernamentales sean atacadas por malos actores. Hasta el momento, no ha habido ataques conocidos utilizando las vulnerabilidades CVE-2022-41040 o CVE-2022-41082.

Recomendaciones de los editores

«Emprendedor. Aficionado incurable al twitter. Gamer. Aficionado apasionado de la cerveza. Practicante de la web. Estudiante típico».

También te puede interesar

-

Samsung podría dividir notificaciones y configuraciones rápidas en Android 15

-

Galaxy Z Flip 6, Z Fold 6 y los nuevos wearables de Samsung están a la venta

-

La audiencia reacciona a las nuevas funciones de IA en los dispositivos Galaxy en París – Samsung Global Newsroom

-

Robbie MacDonald nombrado jefe de propiedad de IQUW

-

La teoría cuántica explica las oscilaciones de conductividad de LNL