La empresa de software de seguridad ESET advierte actualmente contra una campaña de spam de SMS dirigida, entre otros, a usuarios de Android en Alemania. A primera vista, los mensajes son notificaciones de envío de paquetes, generalmente con el texto: «Su paquete está llegando, sígalo aquí». Sin embargo, los usuarios no deben hacer clic en el enlace que contiene: según ESET, esto conduce a sitios web de phishing donde se esconde un troyano bancario.

Según ESET, los mensajes de texto que contienen el código malicioso han aterrizado en teléfonos inteligentes en Alemania al menos desde el 15 de marzo, es decir, desde principios de la semana pasada. Los números de remitente varían como las URL en los mensajes, pero lo que tienen en común, al menos en el caso de los ejemplos disponibles para el editor, es que no tienen nada que ver con los números de remitente. Un ejemplo (un poco loco para estar en el lado seguro) es para h **** // a4hdepa ** age.cm / id /? 9qk2 *** e2b *.

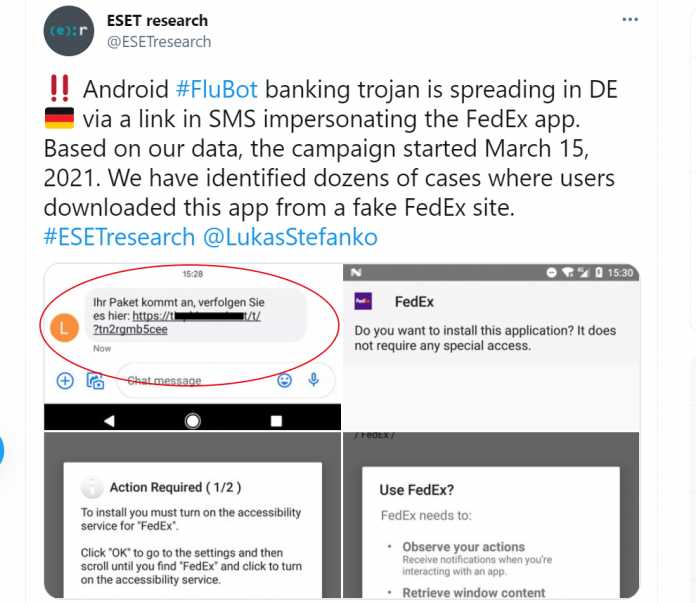

(Foto: ESET a través de Twitter)

El malware se disfraza de aplicación de seguimiento de paquetes

¿Cómo? ‘O’ ¿Qué Publicación de blog de ESET sobre la campaña de spam explicado, los enlaces conducen a un sitio web que recuerda al de la empresa de logística FedEx; pero también hay variaciones con los logotipos de DHL y la empresa española Correos. Allí se solicita al usuario que instale una aplicación de seguimiento sospechosa. Según ESET, este a su vez es el troyano bancario FluBot específico de Android.

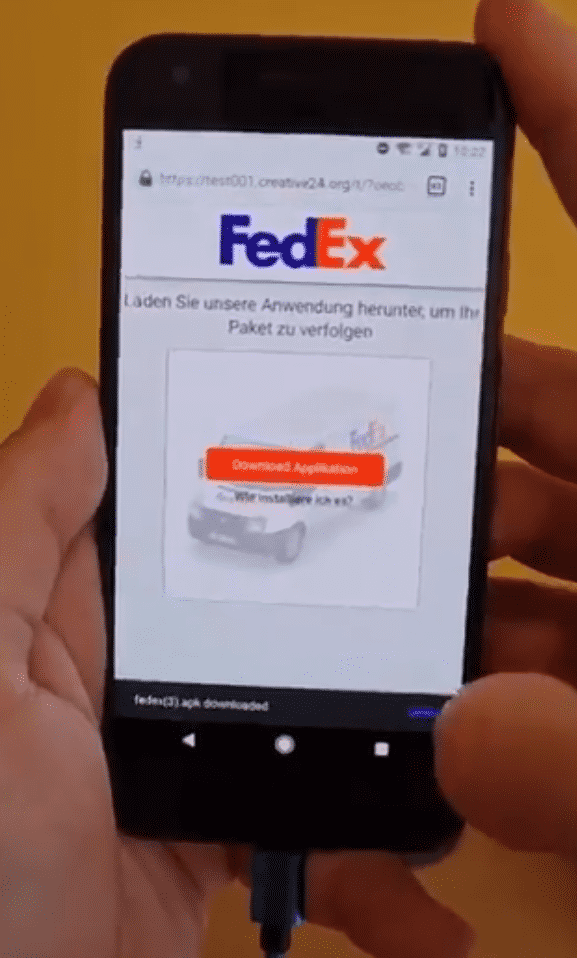

El video de muestra de Stefanko muestra un sitio web falso de FedEx con un mensaje para instalar.

(Imagen: ESET / Twitter)

Todo el proceso, desde abrir un enlace malicioso hasta ejecutarlo El empleado de ESET, Lukas Stefanko, presentó la instalación de FluBot en un video en Twitter. Por lo tanto, son necesarias varias interacciones del usuario en forma de concesión de permisos para que el caballo de Troya se instale completamente en el sistema. Según ESET, estos incluyen «ver notificaciones, leer y escribir mensajes de texto, acceder a la lista de contactos y realizar llamadas».

Envío de SMS a coordenadas copiadas

FluBot apunta a datos de aplicaciones de bancos e intercambios de criptomonedas y tiene la capacidad de interceptar contraseñas de un solo uso para la autenticación de dos factores (2FA) de SMS. También son posibles los ataques de superposición, en los que el caballo de Troya imita y reemplaza las interfaces de usuario de las aplicaciones (bancarias). Según ESET, el troyano lee los números de teléfono de las listas de contactos de sus víctimas para propagarse. Según los análisis, «más de 11 millones de números de teléfono han sido robados, principalmente en España» desde el 5 de marzo. Ya ha habido detenciones «en relación con el caso»; sin embargo, la propagación del malware ha continuado hasta la fecha.

Dado que una infección FluBot requiere que las personas afectadas instalen activamente la aplicación bancaria sospechosa, ignorar (o eliminar) los mensajes de texto sospechosos proporciona una protección eficaz contra códigos maliciosos.

(ovw)

«Geek de la televisión amigable con los hipster. Pionero de las redes sociales de toda la vida. Fanático de los viajes profesionales».

También te puede interesar

-

Ucranianos abren el primer campamento infantil LGBTQ+ del mundo

-

¡Las princesas europeas no las incluimos en los grupos de WhatsApp!

-

Ya han comenzado los cuartos de final contra España: imágenes de la proyección pública en Gmünd

-

Resultados AAA “TripleManía XXXII: Ciudad de México” de la Ciudad de México, Distrito Federal, México del 17 de agosto de 2024

-

¡Las vacaciones de las chicas se convierten para las chicas de Turingia en un viaje infernal! “Estaba realmente asustado”